-

[Azure] 네트워크 보안 그룹Azure 2023. 3. 31. 16:26

네트워크 보안 그룹 (NSG)

: 네트워크 보안 그룹을 사용하여 Azure 가상 네트워크의 Azure 리소스 간의 네트워크 트래픽을 필터링

[실습1. 네트워크 보안 그룹을 통해 네트워크 트래픽 필터링 (with Azure Portal)]

#1. 가상 네트워크 생성

프로젝트 세부 정보 Subscription 구독을 선택합니다. Resource group 새로 만들기를 선택합니다.

myResourceGroup을 입력합니다.

확인을 선택합니다.인스턴스 세부 정보 이름 myVNet을 입력합니다. 지역 미국 동부를 선택합니다.

#2. 애플리케이션 보안그룹 생성

= ASG(애플리케이션 보안 그룹)를 사용하면 웹 서버와 같은 유사한 기능을 갖는 서버를 함께 그룹화할 수 있다.

프로젝트 세부 정보 Subscription 구독을 선택합니다. Resource group myResourceGroup을 선택합니다. 인스턴스 세부 정보 속성 myAsgWebServers를 입력합니다. 지역 (미국) 미국 동부를 선택합니다.

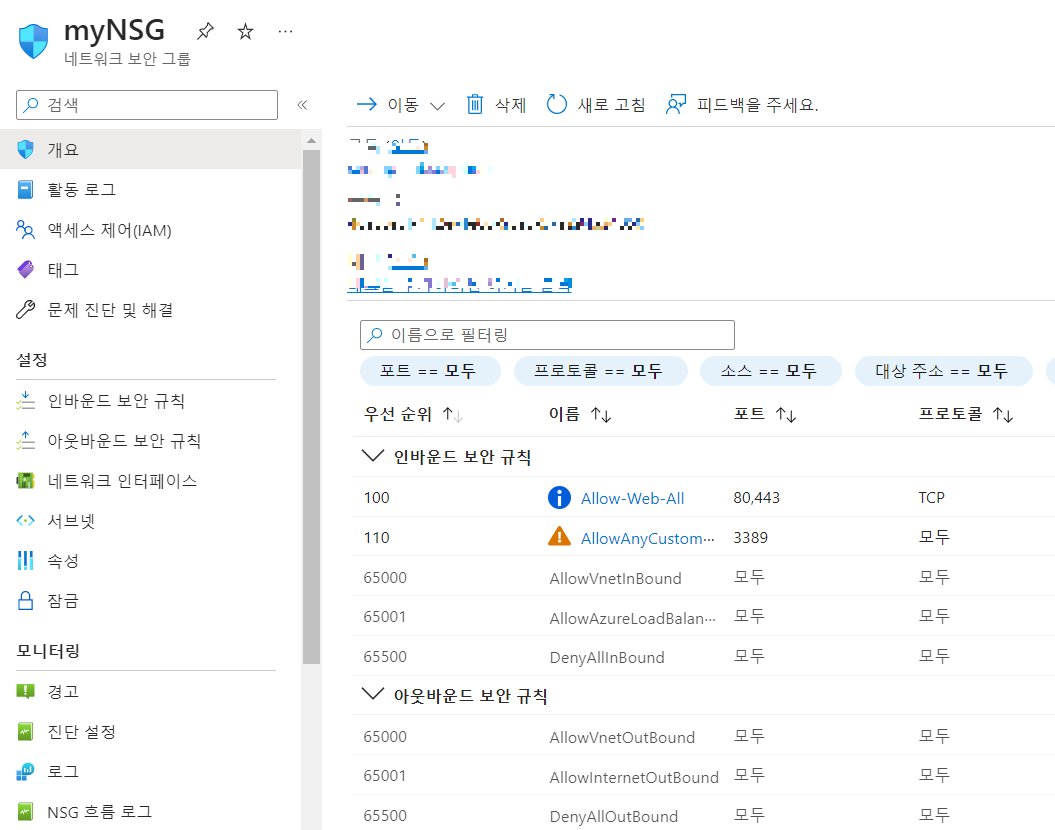

#3. 네트워크 보안그룹 생성 및 보안규칙 생성

= NSG(네트워크 보안 그룹)는 가상 네트워크의 네트워크 트래픽을 보호

[네트워크 보안 그룹 생성]

프로젝트 세부 정보 Subscription 구독을 선택합니다. Resource group myResourceGroup을 선택합니다. 인스턴스 세부 정보 속성 myNSG를 입력합니다. 위치 (미국) 미국 동부를 선택합니다. [애플리케이션 보안그룹생성]

[myAsgWebServers]

원본 모두(기본값)를 그대로 둡니다. 원본 포트 범위 (*)의 기본값을 그대로 둡니다. 대상 애플리케이션 보안 그룹을 선택합니다. 대상 애플리케이션 보안 그룹 myAsgWebServers를 선택합니다. 서비스 사용자 지정(기본값)을 그대로 둡니다. 대상 포트 범위 80,443을 입력합니다. 프로토콜 TCP를 선택합니다. 작업 허용(기본값)을 그대로 둡니다. 우선 순위 100(기본값)을 그대로 둡니다. Name Allow-Web-All을 입력합니다. [myAsgMgmtServers]

원본 모두(기본값)를 그대로 둡니다. 원본 포트 범위 (*)의 기본값을 그대로 둡니다. 대상 애플리케이션 보안 그룹을 선택합니다. 대상 애플리케이션 보안 그룹 myAsgMgmtServers를 선택합니다. 서비스 사용자 지정(기본값)을 그대로 둡니다. 대상 포트 범위 3389를 입력합니다. 프로토콜 임의를 선택합니다. 작업 허용(기본값)을 그대로 둡니다. 우선 순위 110(기본값)을 그대로 둡니다. Name Allow-RDP-All을 입력합니

#4. 가상 머신 생성

[첫 번째 가상머신]

프로젝트 세부 정보 Subscription 구독을 선택합니다. Resource group myResourceGroup을 선택합니다. 인스턴스 세부 정보 가상 머신 이름 myVMWeb을 입력합니다. 지역 (미국) 미국 동부를 선택합니다. 가용성 옵션 기본값인 인프라 중복 필요 없음을 그대로 둡니다. 보안 유형 기본값인 표준을 그대로 둡니다. 이미지 Windows Server 2019 Datacenter - Gen2을 선택합니다. Azure Spot 인스턴스 선택 안 함(기본값)을 그대로 둡니다. 크기 Standard_D2s_V3을 선택합니다. 관리자 계정 사용자 이름 사용자 이름을 입력합니다. 암호 암호를 입력합니다. 암호 확인 암호를 다시 입력합니다. 인바운드 포트 규칙 인바운드 포트 선택 없음을 선택합니다. 네트워크 인터페이스 가상 네트워크 myVNet을 선택합니다. 서브넷 기본값(10.0.0.0/24) 을 선택합니다. 공용 IP 새 공용 IP(기본값)를 그대로 둡니다. NIC 네트워크 보안 그룹 추가 없음을 선택합니다. [두 번째 가상머신]

두 번째 가상머신의 이름은 MyVMMgmt로 변경, 나머지 정보 동일

#5. 네트워크 인터페이스를 ASG에 연결

VM을 만들 때 Azure는 각 VM에 대한 네트워크 인터페이스를 만들고 VM에 연결했다.

이전에 생성한 애플리케이션 보안 그룹 중 하나에 각 VM의 네트워크 인터페이스를 추가한다.

myVMWeb 가상머신 - 네트워킹 - 애플리케이션 보안그룹 myASGWebServers에 추가

myVMMgmt 가상머신 - 네트워킹 - 애플리케이션 보안그룹 myASGMgmtServers에 추가

#6. 트래픽 필터 테스트

myVMMgmt 가상머신 접속 후, powershell 오픈

mstsc /v:myVmWeb

myVMWeb에 연결

Install-WindowsFeature -name Web-Server -IncludeManagementToolsmyVMWeb에 연결 후, Powershell 오픈 뒤 Microsoft IIS 설치

공용 IP주소 확인 후, 접속

인터넷에서 myAsgWebServers 애플리케이션 보안 그룹으로의 인바운드 트래픽이 포트 80을 통해 허용되기 때문에 IIS 기본 페이지가 표시된다.

myVMWeb에 연결된 네트워크 인터페이스가 myAsgWebServers 애플리케이션 보안 그룹과 연결되어 연결을 허용한다.

'Azure' 카테고리의 다른 글

[Azure] Azure Bastion에 NSG 설정 (0) 2024.12.21 [Azure] 가상 네트워크 서비스 엔드포인트를 이용한, 리소스에 대한 네트워크 액세스 제한 (0) 2023.04.03 [Azure] Virtual Network (0) 2023.03.31 [Azure] Bastion (0) 2023.03.31 [Azure] VPN Gateway (VNet-to-Vnet 연결 구성) with Azure CLI (0) 2023.03.30